Se trata de un ataque de derivación de NAT/firewall que puede permitir a un atacante acceder a cualquier servicio TCP/UDP. Esta amenaza se conoce como NAT Slipstreaming. Es un método que implica enviar al objetivo, a la víctima, un enlace a un sitio malicioso (o un sitio legítimo cargado con anuncios maliciosos) que, cuando se visita, activa la puerta de enlace para abrir cualquier puerto TCP/UDP en la víctima. Esto logra evitar las restricciones basadas en puertos en el navegador.

Este nuevo método ha sido revelado por el investigador de seguridad Samy Kamkar. Según informa, NAT Slipstreaming explota el navegador del usuario junto con el mecanismo de seguimiento de conexión de Application Level Gateway (ALG), que está integrado en NAT, enrutadores y firewalls al encadenar la extracción de IP interna a través del ataque de tiempo o WebRTC, el descubrimiento de fragmentación de IP y MTU remoto automatizado, tamaño de paquetes TCP, el uso indebido de la autenticación TURN, el control preciso de los límites de los paquetes y la confusión del protocolo por explotar el navegador.

Como sabemos, NAT es el proceso en el que un dispositivo de red, como puede ser un firewall, reasigna un espacio de direcciones IP a otro modificando la información de la dirección de red en el encabezado IP de los paquetes mientras están en tránsito.

Podemos decir que la principal ventaja es que limita la cantidad de direcciones IP públicas utilizadas en la red interna de una organización y mejora la seguridad al permitir que una única dirección IP pública se comparta entre múltiples sistemas.

Si bien el ataque original fue mitigado parcialmente por un parche del navegador, la nueva variante introdujo primitivas adicionales que eluden estas mitigaciones. Este nuevo método permite eludir NAT/ firewall para llegar a cualquier dispositivo en la red interna, accediendo de forma remota a cualquier dispositivo TCP / UDP vinculado a cualquier sistema detrás del NAT de la víctima, sin pasar por el NAT / firewall de la víctima (control remoto por orificios de firewall arbitrario), solo cuando la víctima visita un sitio web.

Hallazgos de la nueva variante del ataque NAT Slipstreaming:

- Permite a los atacantes llegar a cualquier dispositivo dentro de la red interna y simplemente requiere que la víctima haga clic en un enlace malicioso.

- El impacto del ataque en dispositivos no administrados puede ser severo, desde una molestia hasta un ataque de ransomware completo.

- Se confirma que los NAT / firewalls de nivel empresarial de Fortinet, Cisco y HPE se verán afectados, mientras que es probable que otros también se vean afectados.

- La colaboración resultó en una divulgación de seguridad con los proveedores de navegadores para mitigar el ataque.

- Google, Apple, Mozilla y Microsoft han lanzado parches para Chrome, Safari, Firefox y Edge, que mitigan la nueva variante.

Riesgos del ataque NAT Slipstreaming 2.0

Esto pone a los dispositivos integrados, no administrados, en mayor riesgo, al permitir que los atacantes expongan dispositivos ubicados en redes internas, directamente a Internet. Si bien tal hazaña puede elevar el riesgo de un ataque a cualquier dispositivo dentro de una red, ese riesgo es especialmente grande cuando se trata de dispositivos no administrados, ya que no tienen capacidades de seguridad inherentes y, a menudo, ofrecen interfaces para controlarlos y acceder a sus dispositivos, datos con poca o ninguna autenticación, dentro de la red interna. Exponer estas interfaces directamente a Internet es un riesgo de seguridad grave.

Ejemplos:

- Una impresora de oficina que se puede controlar mediante su protocolo de impresión predeterminado o mediante su servidor web interno.

- Un controlador industrial que utiliza un protocolo no autenticado para monitorear y controlar su función.

- Una cámara IP que tiene un servidor web interno que muestra su alimentación, al que comúnmente se puede acceder con las credenciales predeterminadas.

“El uso de la nueva variante del ataque NAT Slipstreaming para acceder a este tipo de interfaces desde Internet, puede resultar en ataques que van desde una molestia hasta una sofisticada amenaza de ransomware”.

Dado que el parcheo regular de dispositivos no administrados es un gran desafío, muchas organizaciones confían en la seguridad del perímetro de sus redes (firewalls / NAT) para evitar que potenciales atacantes accedan a sus dispositivos no parcheados en Internet. Una vez que se rompe el perímetro, estos dispositivos no administrados y sin parches pueden ser objetivos fáciles para que los atacantes se hagan cargo, mantengan una presencia en la red y actúen como RAT (herramientas de acceso remoto) a través de las cuales se puede llevar a cabo cualquier otro ataque.

¿Cómo funciona el ataque?

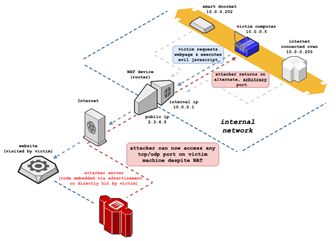

Comienza con un dispositivo de la víctima (una computadora o un teléfono móvil que ejecuta un navegador web), visitando un sitio web controlado por el atacante, lo que da como resultado la ejecución de un código javascript en el navegador de la víctima que envía tráfico adicional al servidor del atacante, que atraviesa el NAT / firewall de la red. Este tráfico de segunda fase está diseñado de tal manera que el NAT se engaña para creer que este tráfico realmente se originó en una aplicación que requiere una segunda conexión para que se lleve a cabo, desde Internet al dispositivo de la víctima y a un puerto interno que el atacante puede elegir. Esta segunda conexión puede llevar al atacante a acceder a cualquier servicio (TCP / UDP) en el dispositivo de la víctima, directamente desde Internet. Si, por ejemplo, el dispositivo de la víctima es un dispositivo Windows vulnerable a EternalBlue (la vulnerabilidad de ejecución remota de código subyacente que fue utilizada por WannaCry), el atacante puede acceder al puerto SMB en el dispositivo de la víctima utilizando esta técnica, desde Internet, explotar la vulnerabilidad y hacerse cargo del dispositivo, y lo único que se requiere para que se produzca este ataque es que la víctima haga clic en el enlace o visite una página web en la que el atacante haya implantado un código javascript.

El tráfico de segunda fase que está siendo captado por NAT en realidad imita ciertos protocolos (como FTP, SIP y otros), que los NAT están diseñados para analizar para permitir ciertas conexiones entrantes a través de NAT, sin ninguna configuración manual. Estos tipos de protocolos requieren dos conexiones para coexistir. La primera se origina dentro de la red interna y sale a Internet (y por lo tanto está permitida por NAT, por defecto), y una segunda conexión se origina en la dirección opuesta, desde Internet a la red interna. Dado que la segunda conexión normalmente sería bloqueada por el NAT, el NAT analiza el tráfico en la primera conexión e intenta identificar cuándo podría ser necesaria una segunda conexión. Cuando ocurre tal detección, el NAT agrega reglas, sobre la marcha, para permitir el paso de la segunda conexión.

Esta nueva variante se compone de las siguientes primitivas recientemente reveladas:

- A diferencia de la mayoría de las demás ALG, la ALG H.323, cuando se admite, permite a un atacante crear un agujero en el NAT / firewall para cualquier IP interna, en lugar de solo la IP de la víctima que hace clic en el enlace malicioso.

- Las conexiones WebRTC TURN pueden establecerse mediante navegadores a través de TCP a cualquier puerto de destino. Esta lógica no consultó la lista de puertos restringidos de los navegadores y, por lo tanto, se omitió.

- Esto permite al atacante acceder a ALG adicionales, como los ALG de FTP e IRC (puertos 21, 6667) que antes eran inaccesibles debido a la lista de puertos restringidos. El FTP ALG se utiliza ampliamente en NAT / firewalls.

- Esto también derrotó las mitigaciones del navegador introducidas poco después de que Samy publicara por primera vez el ataque NAT Slipstreaming, que agregó el puerto SIP (5060) a la lista de puertos restringidos, pero no bloqueó el acceso al puerto a través de una conexión TURN.

¿Cómo protegerse contra NAT Slipstreaming?

Las vulnerabilidades como NAT Slipstreaming, que permiten a un atacante atravesar una NAT e identificar fácilmente los dispositivos no administrados en la red interna, se recomienda identificar las versiones del navegador que son vulnerables para que puedan ser parcheadas, sino que también puede identificar vulnerabilidades activas en dispositivos como cámaras de seguridad, impresoras, sistemas de control industrial y otros dispositivos no administrados cuyos puertos de comunicación. estaría expuesto a Internet.

Para obtener más información, visite https://www.pccommayorista.com/

Contacto:

Teléfono: +52(55)5599-0670

Correo: contacto@pccommayorista.com