Cuando tu mayor fortaleza se convierte en tu mayor debilidad

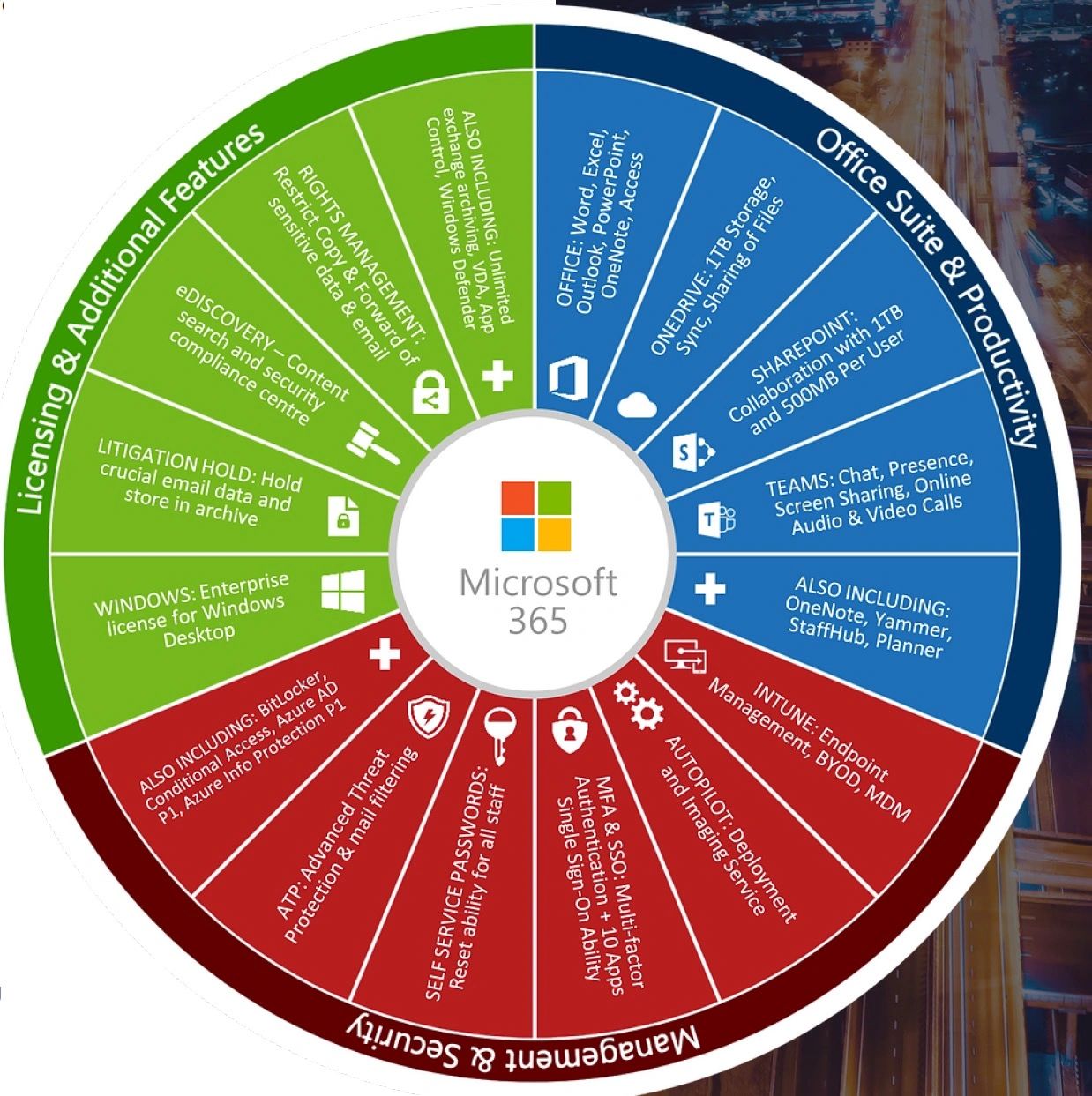

Dado que el trabajo híbrido es ahora la norma, una experiencia sin fricciones tanto dentro como fuera de la oficina es crucial. Microsoft 365 es un conjunto de herramientas esencial para las empresas que ayuda a permitir una comunicación y colaboración efectivas al mismo tiempo que respalda el trabajo remoto.

Habilitar SSO (inicio de sesión único) en todo el ecosistema de Microsoft y las aplicaciones SaaS conectadas ayuda con esta eficiencia. Sin embargo, dada la posición de Microsoft en el centro de la tecnología, las empresas siguen expuestas a ataques.

El panorama total de amenazas que enfrentan las organizaciones continúa creciendo, especialmente las amenazas dirigidas a los usuarios de Microsoft. Solo Microsoft 365 tiene casi 40 métodos basados en la nube que los actores maliciosos podrían usar para obtener acceso, ejecutar código, atravesar la red sin ser detectados y exfiltrar datos.

Microsoft 365 impulsa el lugar de trabajo moderno, pero para adelantarse a las amenazas actuales, las organizaciones necesitan más. Gartner1 y Forrester2 enfatizan que una defensa integral requiere soluciones de seguridad adicionales; especialmente para aplicaciones web y en la nube, correo no deseado, protección contra phishing y capacidades de seguridad de datos.

Este documento detalla algunas de las amenazas actuales relacionadas con la plataforma Microsoft y por qué debería mejorar sus defensas con soluciones adicionales.

1. El objetivo de los ataques de Microsoft 365

Los ciberdelincuentes de hoy se dirigen a los usuarios, en lugar de perder un tiempo precioso intentando utilizar la fuerza bruta o piratear su red. El trabajo híbrido ofrece excelentes oportunidades para aprovechar el error humano. Los dispositivos personales no seguros, las redes Wi-Fi públicas y las distracciones en el hogar hacen que a los atacantes les resulte muy sencillo utilizar tácticas remotas de ingeniería social, como el phishing, para obtener acceso a sus credenciales y datos confidenciales.

No sorprende entonces que el 82% de las filtraciones de datos involucren un elemento humano.3 Los datos perdidos incluyen credenciales (63%), datos internos de la empresa (32%) y datos personales como nombres y direcciones de clientes (27%).3

El propio informe 'El futuro del trabajo' de Microsoft encontró que el 80% de los profesionales de seguridad han experimentado un aumento en las amenazas a la seguridad desde que pasaron al trabajo remoto.4 El 62% dice que las campañas de phishing han aumentado más que cualquier otro tipo de amenaza, y más del 90% de Los ataques ahora comienzan con un correo electrónico.

Entonces, ¿cuáles son las principales técnicas de ataque dirigidas a Microsoft 365?

2. Ataques dirigidos a Microsoft 365

A. Phishing

Los actores maliciosos están utilizando el phishing para diseñar socialmente objetivos para que proporcionen información valiosa. Estos ataques son cada vez más multicanal y están diseñados para evadir los escáneres tradicionales.

Lo que puede comenzar como un correo electrónico inofensivo de una marca de renombre pronto se desvía a un sitio web o una aplicación en la nube para descargar un malware o recopilar datos. Más del 90 % de los dominios utilizados para este fin son cuentas de Gmail, entregadas a través de servicios legítimos de automatización de marketing para evadir el bloqueo temprano.5

B. Compromiso del correo electrónico empresarial (BEC)

BEC es la última amenaza proveniente de ataques por correo electrónico. Los ciberdelincuentes se hacen pasar por proveedores, socios comerciales, ejecutivos o incluso clientes utilizando direcciones de correo electrónico falsas que parecen legítimas. Peor aún, pueden utilizar una cuenta de correo electrónico real que fue secuestrada, lo que puede engañar fácilmente a Microsoft 365.

“Los ataques BEC aumentaron un 81 % durante el primer semestre de 2022 en comparación con el período anterior, y el volumen total de ataques aumentó un 175 % durante los últimos dos años”.6

C. Adquisición de cuentas (Account Takeover)

Una apropiación de cuentas de alto perfil ofrece una gran cantidad de inteligencia y una gran cantidad de información. Los impostores también utilizan cada vez más la cuenta de Microsoft 365 de un objetivo comprometido de alto valor, como un director ejecutivo, para explotar la confianza inherente que viene con la identidad y facilitar los ataques BEC.

Estos ataques no sólo resultan difíciles de remediar, sino que a menudo el daño financiero y de reputación puede ser insuperable.

“Microsoft ha mejorado continuamente sus capacidades de seguridad del correo electrónico, pero aún existen lagunas.

Los líderes de seguridad y gestión de riesgos deben comprender las fortalezas y debilidades de las capacidades de seguridad del correo electrónico de Microsoft para determinar si pueden cumplir con los requisitos comerciales”. Gartner

D. Correo no deseado

Es posible que los correos electrónicos no deseados no siempre tengan la intención de dañar, pero representan una amenaza importante para la productividad de su equipo. Según una investigación, entre cada millón de correos electrónicos enviados a través de Microsoft Exchange Online Protection (EOP) y Advanced Threat Protection (ATP), alrededor del 11,6% son mensajes irrelevantes o spam que Defender no logra filtrar.8

Para las medianas empresas que reciben entre 5 y 10 millones de correos electrónicos al año, esto se traduce en una cantidad sustancial de spam. Aún más preocupante es que estas organizaciones también reciben más de 13.000 correos electrónicos corruptos que contienen malware o ataques de suplantación de identidad, poniendo en riesgo su seguridad cibernética.

“En pruebas recientes, se comparó Microsoft 365 con Censornet para medir las tasas de entrega de campañas de spam del mundo real. Microsoft rechazó el 3,3% de los contenidos frente al 95% de Censornet.”

“Cuando se trata de correo electrónico, los usuarios deben tener razón todo el tiempo, los malos sólo necesitan tener razón una vez”

3. Una falsa sensación de seguridad

La seguridad cibernética y la protección de los ecosistemas de Microsoft deben abordarse en la sala de juntas como una decisión que afecta a toda la empresa. En la era del trabajo híbrido y las amenazas digitales modernas, confiar en una estrategia “suficientemente buena” ya no es viable.

Sin embargo, esforzarse por lograr algo más que “suficientemente bueno” conlleva el riesgo de un enorme aumento de la carga operativa. Estamos en un momento en el que se enfrenta a una importante escasez de habilidades cibernéticas, con más de 14.000 puestos vacantes actualmente sin cubrir. No sorprende que en 2023 las organizaciones den prioridad al gasto en automatización y consolidación de la seguridad para abordar la brecha. Si bien la plataforma Microsoft 365 está mejorando, no alcanza esta prioridad. La interfaz sigue siendo compleja, con numerosos portales de gestión aislados y falta de intuición.

Como organización preocupada por la seguridad, ser proactivo contra los ataques es crucial. El acceso rápido a información valiosa, análisis e informes detallados y controles granulares sobre las actividades de los usuarios es esencial.

Y si bien la capacitación en concientización sobre la seguridad es una parte integral de cualquier estrategia de seguridad, no se puede confiar en que cubra las deficiencias de Microsoft 365. Debe ser proactivo a la hora de interceptar las amenazas entrantes y restringir el flujo de datos no autorizados que salen de su organización.

Se espera un mayor aumento del gasto en estas áreas:

Las organizaciones que adoptan la automatización buscan:

4. No puedes asegurar lo que no puedes ver

El panorama de amenazas actual permite a los ciberdelincuentes seleccionar ataques a través de múltiples canales. A medida que los usuarios se familiarizan cada vez más con el SSO y las plataformas de identidad federada como Google y Microsoft (con y sin MFA), una ventana emergente para iniciar sesión en estos servicios ya no se trata con sospecha. Las cuentas de usuario comprometidas se utilizan luego para explotar el acceso a datos y recursos confidenciales dentro de la empresa, a menudo sin ser detectados.

“Cada día se producen más de 300 millones de intentos fraudulentos de inicio de sesión en los servicios en la nube de Microsoft”.11

Muchos se deben al relleno de credenciales, donde los atacantes intentan iniciar sesión utilizando una combinación de correo electrónico y contraseña obtenida de una violación de datos de un tercero. Dado que el 64% de los usuarios utiliza la misma contraseña para varias cuentas, esta táctica está resultando fructífera.12

Teniendo todo esto en cuenta, es esencial contar con una plataforma de seguridad integrada que cubra el correo electrónico, la web, las aplicaciones en la nube, DLP y la gestión de identidades. Las plataformas autónomas también pueden prevenir y responder a amenazas dirigidas al entorno de Microsoft 365.

Visibilidad granular de la actividad

A medida que los usuarios aprovechan las herramientas de productividad y colaboración en la nube como Outlook, Teams y OneDrive, proteger el flujo de datos puede ser un desafío. Los equipos de seguridad deben identificar y proteger los datos que los usuarios crean y comparten a través de los diferentes canales. Solo con las herramientas de Microsoft 365, esto no es realista.

La seguridad cibernética debe ser fluida, por lo que prevenir la pérdida y el uso indebido de datos requiere contexto en tiempo real y conocimiento de la intención del usuario. Simplemente bloquear el acceso a aplicaciones SaaS (por ejemplo, compartir archivos en la nube) hará que los usuarios encuentren una manera de sortear las restricciones.

En lugar de prohibiciones generales, es importante comprender el perfil de riesgo y establecer políticas en consecuencia para hacer cumplir las acciones que pueden poner en riesgo su negocio. Las dos imágenes muestran la diferencia en los controles de Censornet y Microsoft.

Censornet CASB granularidad de nivel de acción individual dentro del catálogo de aplicaciones SaaS

Solo puntuación de riesgo a nivel de aplicación de “Microsoft Defender for Cloud Apps”

5. El valor de una plataforma consolidada

Una implementación completa de Microsoft 365 es una inversión sustancial para cualquier empresa, incluso sin costos ocultos, como describe Gartner. No agregar tecnología de seguridad al proyecto de ley podría hacer que parezca más aceptable al principio, pero no asegurar completamente esa inversión inicial costará tiempo operativo, dinero y aumentará su postura de riesgo con el tiempo. Las opciones de licencia de Microsoft 365 pueden resultar abrumadoras, pero a menudo es posible ahorrar dinero seleccionando la combinación adecuada de soluciones nativas y de terceros.

“Existen sitios web de terceros dedicados, como m365maps, para ayudar a descifrar las matrices del producto.”

Elimina la complejidad

Las operaciones sencillas del día a día con Microsoft 365 se convierten rápidamente en tareas complejas y que requieren mucho tiempo. Si bien el Centro de administración general incluye un panel y controles limitados (roles de usuario, facturación e informes), las funciones individuales como seguridad web, CASB, correo electrónico y DLP se encuentran en portales separados. Puede resultar complicado saber dónde se alojan las políticas, ya que existen numerosas configuraciones superpuestas y conflictivas. La falta de políticas listas para usar, la dificultad para encontrar configuraciones para el filtrado de contenido web y la falta de una visión general de la postura de seguridad solo aumentan la fricción cognitiva.

Se vuelve aún más complejo fuera del ecosistema de Microsoft, ya que la funcionalidad limitada restringe incluso los procesos simples. Los usuarios que optan por navegadores de terceros, por ejemplo, no tienen el mismo nivel de seguridad que Edge, y el descubrimiento de actividad en dispositivos que no ejecutan Windows Defender requiere la ingesta de registros del Firewall.

Esta complejidad, junto con el tiempo de incorporación, reduce el tiempo de obtención de valor de Microsoft 365. Con una extensa documentación técnica, los administradores tienen que invertir un tiempo precioso en configurar la plataforma para aprovecharla al máximo.

Entonces, ¿cuáles deberían ser las consideraciones clave en una instancia de Microsoft 365...?

Protección de Datos

Considerar el "elemento humano" como parte de su visibilidad y controles es crucial para mitigar el riesgo de fuga de datos. El incidente interno más común es la filtración de datos (62%) y, aunque puede deberse a intenciones maliciosas, la inmensa mayoría se debe a pérdidas inadvertidas.

Una amenaza interna es un escenario relativamente único en la seguridad cibernética. A diferencia de la experiencia habitual del gato y el ratón de defenderse de atacantes externos, aquí estás defendiendo el negocio de alguien de dentro. Esta suele ser una batalla cuesta arriba: el usuario no necesariamente generará señales de advertencia y potencialmente tendrá acceso a importantes datos confidenciales.

La única forma en que puede identificar una amenaza potencial con anticipación es a través del comportamiento y la actividad (por ejemplo, carga de archivos al almacenamiento en la nube, exceso de archivos adjuntos en correos electrónicos). No monitorear de cerca podría significar que el daño real ya está hecho incluso antes de que usted reconozca que un incidente ha ocurrido. La responsabilidad corporativa asociada con una filtración de datos es importante, por lo que es necesario analizar con ojo crítico sus políticas.

“Revise la capacidad de su módulo de cumplimiento para descubrir y clasificar

datos confidenciales, informar violaciones de políticas y hacer cumplir reglas para la filtración de datos a través de correo electrónico, web y aplicaciones en la nube.”

No existe una solución única para proteger los datos contra amenazas internas: debe combinar el descubrimiento, la visibilidad, la generación de informes, la aplicación y la corrección en una única plataforma. Las empresas de Microsoft 365 deben considerar el riesgo de que su solución DLP no cubra todos los canales de comunicación de los empleados, así como la carga operativa de acceder a informes y análisis de eventos detallados en caso de que se active una política.

La granularidad de la visibilidad es crucial: ¿puede identificar todas las aplicaciones SaaS de terceros a las que acceden sus usuarios y el contenido de los archivos que salen de la empresa para crear un perfil de riesgo que pueda utilizar para el cumplimiento y mitigar el riesgo de una sanción regulatoria?

Preguntas que debe hacerse al mejorar su seguridad de Microsoft 365:

- ¿En qué medida su empresa depende del correo electrónico como fuente de comunicación y cuál es el impacto si hay una interrupción (o los correos electrónicos de clientes/clientes potenciales se pierden debido a una interrupción)?

- ¿Qué herramientas de continuidad del negocio tiene para mantener el flujo de comunicación por correo electrónico durante una interrupción del servicio?

- ¿Qué riesgos (seguridad, cumplimiento) surgen cuando los usuarios recurren a servicios de correo electrónico personal para realizar su trabajo?

- ¿Tiene acceso a informes de alto nivel de un solo vistazo para identificar rápidamente anomalías y posibles incidentes, y proporcionar informes ejecutivos/de la junta directiva que detallen la postura de riesgo?

- ¿Cuánto tiempo puede dedicar a ayudar a los usuarios a rastrear mensajes (es decir, registros de búsqueda, archivar eDiscovery, responder a solicitudes de mensajes no entregados, como cuarentena/falsos positivos)?

Amenazas externas

Los ciber atacantes explotan las mismas herramientas de las que dependen sus empleados para su trabajo diario, aprovechando las lagunas conocidas. Por ejemplo, las tácticas sofisticadas continúan eludiendo las defensas del correo electrónico de Microsoft, y casi el 20% de los mensajes de phishing llegan exitosamente a su objetivo.14 Es esencial implementar capas adicionales de seguridad.

“El vector de ataque inicial más costoso en 2022 fue el phishing, seguido del

compromiso del correo electrónico empresarial.”

Costo promedio y frecuencia de las filtraciones de datos por vector de ataque inicial

Imagine la productividad perdida al reparar incidentes de correo electrónico que deberían haberse bloqueado, o el tiempo dedicado a investigar fugas de datos causadas por una credencial comprometida que se ha recopilado. El costo financiero y de reputación de una respuesta fragmentada a las amenazas debido a la falta de visibilidad en toda la superficie de ataque o a la presentación de informes ineficientes puede ser irreparable.

“Se necesitan una media de 277 días para detectar y contener un incidente”

Costos operativos

Las organizaciones deben tener en cuenta la carga que soportan los administradores de TI y seguridad al evaluar el gasto de capital.

Sólo hay que mirar los medios de comunicación en línea e incluso las propias redes sociales de Microsoft para ver cuán comunes son las interrupciones del servicio.

Aunque Microsoft 365 viene con un SLA de tiempo de actividad del 99,99 % (y créditos de servicio por menores impactos en la disponibilidad), existen excepciones que las organizaciones deben tener en cuenta: detección de virus, eficacia del spam y falsos positivos, por ejemplo.

El spam se acepta generalmente como una clasificación subjetiva y Microsoft confía en que el usuario proporcione pruebas. Sólo después de que esta evidencia demuestre que la efectividad del spam ha caído por debajo del 99 % durante más de 1 semana, podrá reclamar el crédito del servicio. Consideremos una empresa de 250 empleados que, en 2026, recibirá 30.000 correos electrónicos al día. Eso significa 300 correos electrónicos no deseados o maliciosos antes de caer por debajo del SLA de tiempo de actividad. En un panorama donde solo se necesita un correo electrónico para provocar una infracción, 300 es preocupante.

Cumplimiento

En 2016, entró en vigor el Reglamento General de Protección de Datos (GDPR), que responsabiliza públicamente a las organizaciones por su incumplimiento. Si bien la plataforma de servicios de software de Microsoft cumple con la mayoría de las regulaciones, existen limitaciones, como las capacidades de archivo de correo electrónico. Los datos históricos de correo electrónico fácilmente accesibles y con capacidad de búsqueda son cruciales en una disputa legal, pero con Microsoft 365 se requiere una suscripción adicional.

Al evaluar sus capacidades, debe considerar la rapidez y facilidad con la que puede iniciar una retención legal y luego recopilar y cotejar todos los registros de comunicación de usuarios o departamentos específicos, no solo del correo electrónico sino también potencialmente de los servicios SaaS en la nube.

Riesgo

Un enfoque moderno e integrado para la protección contra amenazas y la gestión de la postura de seguridad es esencial para gestionar los desafíos del panorama de amenazas actual. Los datos son la moneda principal, por lo que es necesario considerar todos los canales potenciales por los que los datos podrían filtrarse de forma maliciosa o accidental. Gestionar el factor humano es fundamental equilibrando la Formación en Concienciación en Seguridad, las políticas internas, la cultura y la tecnología.

La seguridad frente a la experiencia del usuario siempre es un compromiso y es necesario sentirse cómodo con un cierto nivel de riesgo. Establecer demasiadas restricciones a sus usuarios generará fricciones. La investigación de Gartner muestra que más del 90% de los empleados que admitieron haber realizado una serie de acciones inseguras durante sus actividades laborales sabían que sus acciones aumentarían el riesgo para la organización, pero lo hicieron de todos modos

“Para 2027, el 50% de los CISO adoptarán formalmente prácticas de diseño centradas en el ser humano en sus programas de seguridad cibernética para minimizar la fricción operativa y maximizar la adopción del control.”

La gestión del riesgo comienza con la adopción de estrategias de prevención de pérdida de datos. Además de hacer cumplir la clasificación de seguridad de la información de los documentos, DLP escanea el contenido de los archivos en busca de información de identificación personal (PII) específica o información adicional que se considere confidencial para la organización. La solución Censornet DLP facilita esta tarea al utilizar el mismo generador de reglas visuales integrado para crear, aplicar y hacer cumplir políticas DLP en aplicaciones de correo electrónico, web y en la nube.

Soporte

Microsoft 365 incluye varias opciones de soporte según el Acuerdo Enterprise. El soporte estándar para los niveles de Microsoft 365 Business incluye soporte telefónico y en línea (24 horas al día, 7 días a la semana para casos de gravedad (que deben ser críticos para el negocio). Los incidentes no críticos tienen un SLA de 8 horas únicamente durante el horario comercial. Esto se puede actualizar mediante una tarifa al soporte de “Unified Enterprise”, que brinda enrutamiento prioritario; el precio varía según el uso del producto. Para la infraestructura de nube de Azure y M365 hay un precio de contrato mínimo de $50 000 USD, luego una tarifa del 10 % hasta $1,8 millones y la tarifa se reduce a medida que aumenta el gasto anual en bandas; para los usuarios la tarifa inicial es del 7,5 %. .17

En Censornet estamos orgullosos de nuestra excelente capacidad de soporte técnico al cliente. Nuestros planes de soporte incluyen horario comercial y soporte por correo electrónico estándar con opciones para agregar teléfono y chat en vivo, y disponibilidad 24 horas al día, 7 días a la semana. Estos simplemente se facturan a tarifas fijas del 15 % o 20 % del valor anual del contrato, sin requisitos mínimos ni escalas móviles que compliquen la facturación.

Nunca hemos bajado del 100% del SLA de primera respuesta, y más del 50% de los tickets de soporte se resuelven en el primer contacto. Este servicio de clase mundial y su enfoque en el éxito del cliente son un factor importante que contribuye a lograr nuestra tasa de retención neta (NRR) líder en su clase de >122 %.

Plataforma de seguridad integrada autónoma de Censornet

La plataforma Censornet integra una potente tecnología de seguridad en toda la superficie de ataque digital y las amenazas transmitidas por la nube.

La plataforma de ciberseguridad unificada integra:

• Seguridad del correo electrónico (en línea/API)

• Seguridad web (http/https)

• Seguridad de aplicaciones en la nube (en línea/API)

• Ministerio de Asuntos Exteriores

• Servicios de identidad (SSO)

• Capacitación en concientización sobre seguridad

• ASE (motor de seguridad autónomo)

Todo esto se presenta a través de un generador de reglas simple e intuitivo y motor de políticas.

El potente motor de análisis proporciona vistas de panel de alto nivel para obtener información de un vistazo que es totalmente interactiva y ofrece análisis de nivel forense y alertas si es necesario.

Al integrar los módulos principales desde cero, esto permite que nuestro motor de seguridad autónomo orqueste la respuesta a las amenazas sin un administrador, pasando telemetría de amenazas, datos de estado e información de contexto enriquecida entre los servicios, brindando una protección perfecta contra ataques multicanal y reduciendo la carga operativa.

Ciberseguridad 24 horas al día, 7 días a la semana

El motor basado en reglas funciona de forma autónoma las 24 horas del día, con poca o ninguna intervención humana, lo que significa que su gente está libre de tareas repetitivas de bajo nivel para lograr un impacto más estratégico.

Protección en todas las fuentes de amenazas importantes

Con una integración genuina, la plataforma Censornet realiza sin problemas la automatización entre la seguridad de su web, correo electrónico y aplicaciones en la nube, MFA e IDaaS para una protección completa y sin concesiones.

Inteligencia sobre amenazas de clase mundial

Las fuentes de inteligencia sobre amenazas integradas (generalmente reservadas para grandes presupuestos) brindan seguridad a nivel empresarial para evitar de manera proactiva que los ataques ingresen a la cadena de destrucción.

Acerca de Censornet

Censornet, con sede en un centro de innovación en Basingstoke, Reino Unido, brinda a las organizaciones la confianza y el control de la ciberseguridad de nivel empresarial.

Su plataforma de seguridad en la nube integrada y autónoma, integra información sobre ataques en el correo electrónico, la web y la nube para garantizar que las defensas cibernéticas reaccionen a la velocidad del rayo. Para sus millones de usuarios en todo el mundo, su solución autónoma impulsada por IA es más inteligente, más rápida y segura de lo que es humanamente posible.

Censornet fue nombrado Proveedor de tecnología del año en los British Business Awards 2022. Con el respaldo de un equipo galardonado de especialistas en atención al cliente, está liderando el camino en materia de seguridad integrada autónoma.

Los clientes de Censornet incluyen Macmillian Cancer Support, Fever Tree, Lotus Cars, Parnassia Group, Mizuno, Radius Payments, Newlife Disabled Children's Charity, National Portrait Gallery, Hallmark Hotels y Thatchers Cider.

Para obtener más información, visite www.censornet.lat

Contacto en LATAM, acércate a nosotros para mayor información y atención personalizada.

Teléfono: +52 (55) 5599-0670

Correo: latam@censornet.lat